冒牌勒索病毒化身“数据提取机”专偷军事机密文档

雷锋网发现,最近,一种与 Ryuk 勒索病毒有着千丝万缕联系的新型恶意软件被人揪了出来.......据悉,这种恶意软件胃口可不小,它盯上的都是各种金融、军事和执法机关的机密文档。当然,它与 Ryuk 还不太相同,因为 Ryuk 勒索病毒仅仅是将文档加密而后索要赎金,它可不会从被感染的电脑上盗取机密文档.......

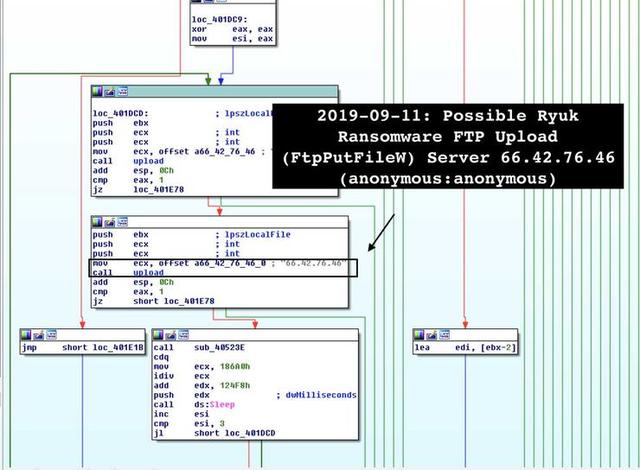

据 Bleeping Computer 美国时间 9 月 11 日报道,发现这种新型恶意软件的 MalwareHunterTeam 团队指出,该恶意软件由背后的攻击者全权控制,他们会引导其搜索敏感文档,窃取成功后就上传至指定的 FTP 站点.......

为什么说这个病毒与 Ryuk 勒索病毒有着千丝万缕的联系?因为这个“数据提取机”的代码中留有许多 Ryuk 的影子.......

嗅探机密文档

这种新恶意软件是如何盗取机密文档的?逆向工程与安全研究人员 Vitali Kremez 给我们解释了一番.......

原来,在执行任务时,这个“数据提取机”会先对电脑上的文档进行递归扫描,寻找值得盗取的 Word 与 Excel 文档.......

在搜寻文档时,如果它遇到任何符合标准的文件夹或文档,就会停下来对其进行检查.......有用的话就照单全收,没用就继续寻找下一个目标,这样的手法与勒索病毒如出一辙.......

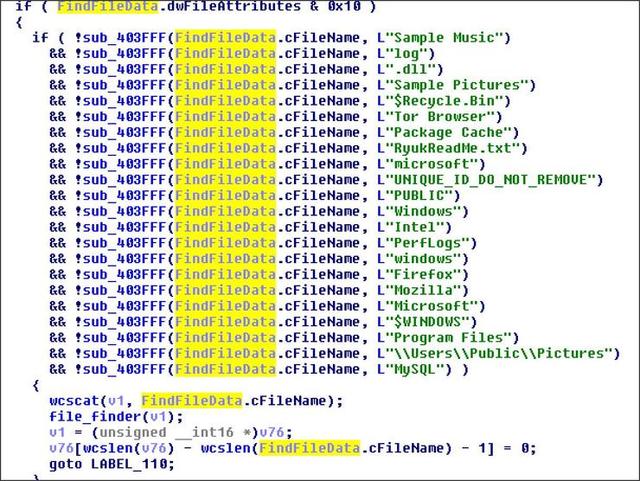

如果你想知道哪些文件夹或文档的命名“最安全”(上了黑客的黑名单),可以参考下图中的清单.......

除了这些上了黑名单,一看就没什么价值的文档,那些与 Ryuk 有关的文档(比如 RyukReadMe.txt 或带有 .RYK 后缀的文档)“数据提取机”也会自动绕着走.......

Tu 1:“数据提取机”懒得看一眼的文档

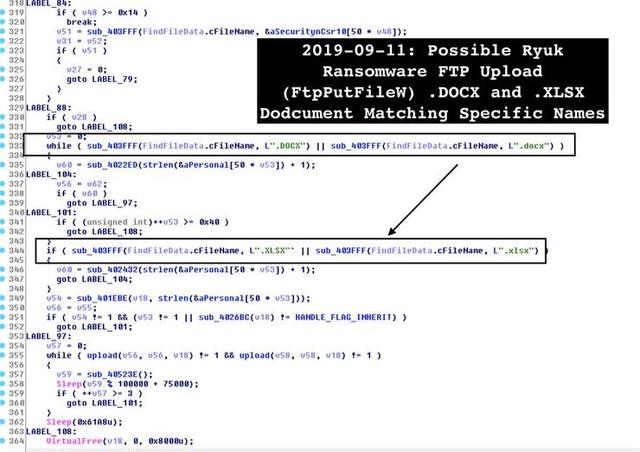

如果文档不在黑名单上,“数据提取机”紧接着就会检查它是不是 .docx 或 .xlsx 文档.......

Tu 2:“数据提取机”在搜索 .docx 和 .xlsx 文档

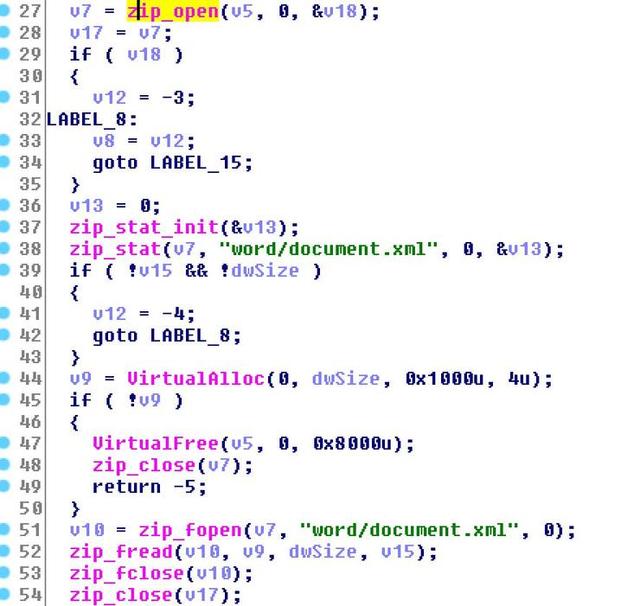

定位到 .docx 或 .xlsx 文档后,恶意软件会使用 libzip 的 zip_open 和 zip_trace 功能验证它们的目标是不是有效的 Word 或 Excel 文档.......验证方法也不难,“数据提取机”只需对 word/document.xml 或 xl/worksheets/sheet(分别归属于 Word 和 Excel)进行检查和验证即可.......

Tu3:验证 Word 文档

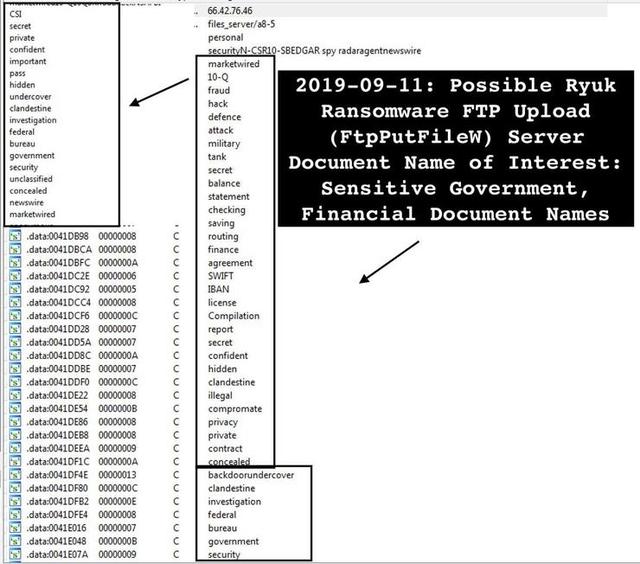

如果文档有效,“数据提取机”会再次将其放在内置的“天平”上称量,如果文档的名字中有那 77 个热词(如下图所示),马上就会被选中.......

Tu 4:“数据提取机”最感兴趣的热词

从这些热词中我们就能得出一个结论,“数据提取机”要找的是与军事机密、银行信息、欺诈/犯罪调查文件和其它敏感信息相关的文档.......

诡异而是,除了上面这些指向性非常明确的热词,“数据提取机”的词库居然还非常关照类似 Emma、Olivia、Noah、Logan 和 James 等人名,要知道这可是 2018 年美国最常用的婴儿名字,随便一抓就一大把.......

一旦引起了“数据提取机”的注意,文档就会通过 FTP 被上传到 66.42.76.46/files_server/a8-5服务器(如下图).......

Tu 5:被盗的文档会上传到 FTB 服务器

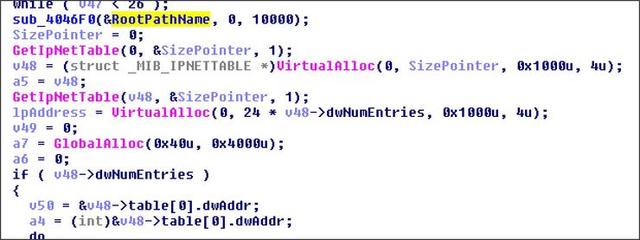

扫描了计算机后,恶意软件还会从 ARP 表中拿到一个 IP 地址清单。借助该清单,它会开始下一轮嗅探,以寻找新的“猎物”.......

Tu 6:提取 ARP 表

雷锋网注意到,眼下,研究人员还没搞清楚该恶意软件是如何安装的,但专家们推断认为,在感染机器前“数据提取机”就已经动起来了.......

与 Ryuk 勒索病毒之间的奇妙联系

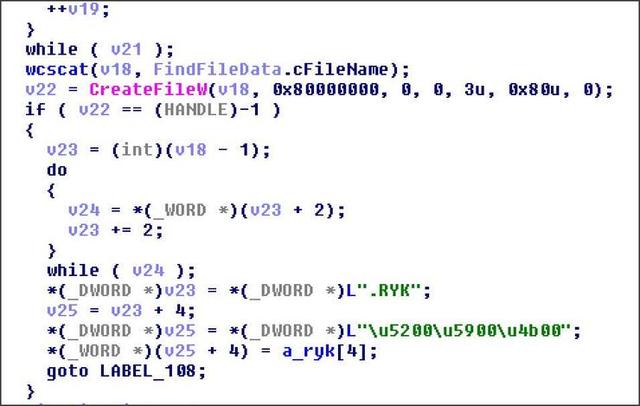

上面我们说过,在搜索机密文档时“数据提取机”会故意跳过与 Ryuk 有关的部分。除此之外,它与 Ryuk 还共享了一部分代码。举例来说,“数据提取机”就有新建文档并用 .RYK 后缀为其命名的功能,但事实上它并没有用到这个文档加密的功能.......

Tu 7:“数据提取机”居然还有类似 Ryuk 的功能

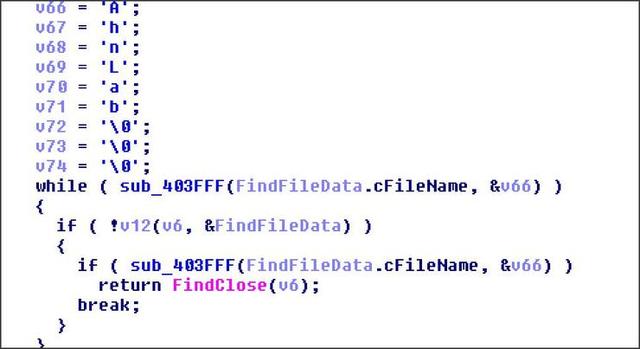

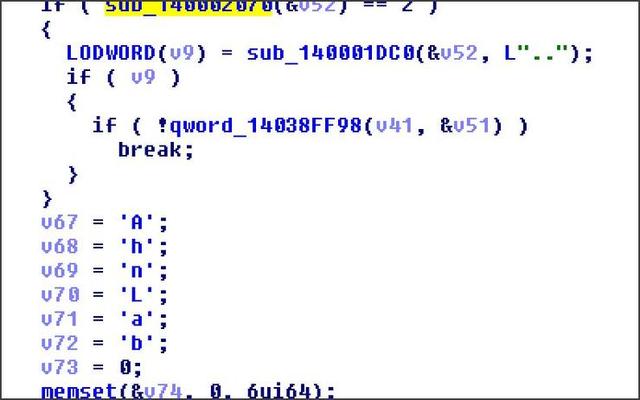

除此之外,“数据提取机”还会检查文档名中是否有“Ahnlab”的字样(如下图).......

Tu 8:“数据提取机”会特别关照“Ahnlab”这个关键词

巧合的是,Ryuk 也会搜索带有该关键词的文档.......

Tu 9:Ryuk 勒索病毒在搜索“Ahnlab”

显然,这两大病毒肯定有联系,只是我们不知道它们是否出自同一组织之手,或者说有人将 Ryuk 的代码用在了“数据提取机”中。也许那个手边有 Ryuk 代码的人只是玩了把复制粘贴呢.......

当然,两者也有不同。Ryuk 的运行就没有任何依存性,而“数据提取机”需要许多 DLL 的支持。也就是说,“数据提取机”可能是被手动安装在电脑上的(或者是个带有全部组件的程序包).......

随着研究的深入,相信未来其安装过程会逐步大白于天下.......